Le “Callback Phishing” : une nouvelle cybermenace

Bien que les attaques de phishing soient principalement effectuées via l’e-mail, nous avons observé une hausse significative des attaques de phishing hybrides ces derniers mois, en particulier le “Callback Phishing”.

Qu’est-ce que le “Callback Phishing” ?

Le phishing classique par e-mail est couramment utilisé pour dérober des identifiants ou diffuser des malwares. Cependant, nombre d’entreprises ont renforcé leur sécurité e-mail, identifiant et bloquant souvent ces contenus malveillants. Parallèlement à cela, certains pirates se tournent vers le vishing, une variante du phishing où la victime est approchée par téléphone à l’aide de manœuvres d’ingénierie sociale.

Le “Callback Phishing” fusionne ces deux approches. Dans un premier temps, un e-mail est envoyé à une personne ou à une entreprise, signalant un problème potentiel, comme un impayé ou une alerte de sécurité fictive. Plutôt que d’inclure un lien dans l’e-mail, un numéro de téléphone est indiqué. Le destinataire est alors incité à appeler ce numéro.

Ce numéro conduit directement au cybercriminel qui, grâce à l’ingénierie sociale, tente d’obtenir de l’individu des informations sensibles, de lui faire télécharger un logiciel malveillant ou d’établir une connexion à distance.

La subtilité du “Callback Phishing” est qu’il esquive souvent les dispositifs de sécurité e-mail classiques. En effet, le seul élément potentiellement malveillant dans l’e-mail est un numéro de téléphone, généralement difficile à identifier comme suspect.

Montée en Puissance du “Callback Phishing”

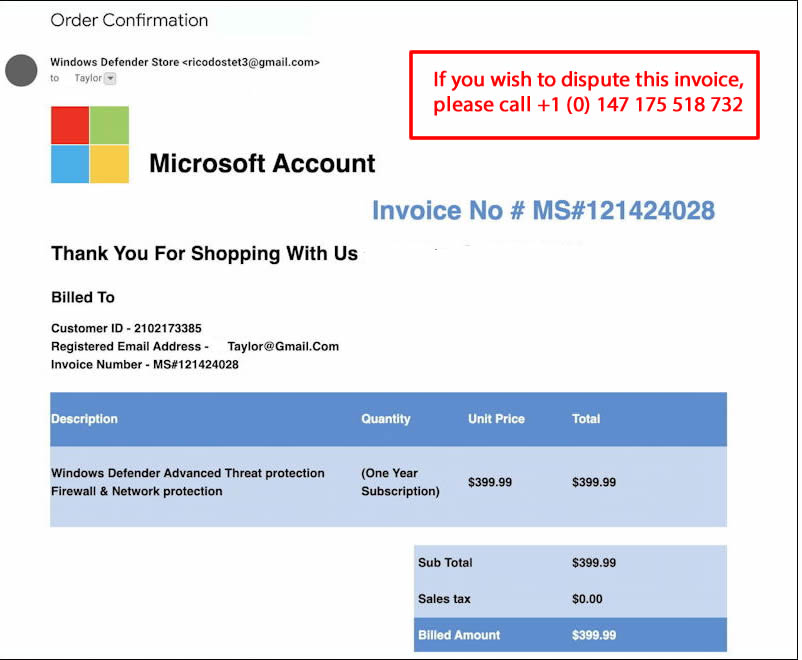

Le groupe Ryuk, spécialisé dans les ransomwares, a commencé à utiliser cette technique en 2019. Bien que Ryuk ait cessé ses activités, le groupe a évolué en Conti, qui a lui aussi disparu depuis. Toutefois, des groupes comme Royal ( ayant attaqué en France la mairie de Lille) ont intégré le “Callback Phishing” dans leur arsenal pour compromettre les systèmes de leurs cibles. Ils se font souvent passer pour de véritables entreprises dans leurs e-mails initiaux, dans le but de tromper leurs victimes. Par exemple, en envoyant un e-mail au nom de Microsoft avec une facture relative à des licences Windows. Pour contester la facture, le seul moyen est d’appeler le numéro indiqué. Le cyberattaquant au bout du fil, va alors convaincre son interlocuteur d’installer un utilitaire pour vérifier l’authenticité des licences. Ce logiciel est en réalité un outil de prise de contrôle à distance du poste voire directement un ransomware.

D’autres groupes exploitent également le “Callback Phishing” en se faisant passer pour des experts en cybersécurité, alertant leurs victimes d’une prétendue menace imminente.

Les attaques hybrides comme le “Callback Phishing” ont connu une croissance vertigineuse cette année et au vu de la difficulté à les intercepter, cette croissance devrait se poursuivre.

Se Prémunir Contre le “Callback Phishing”

La stratégie de défense contre le “Callback Phishing” implique une approche multicouche.

Les solutions de filtrage e-mail, tels que les anti-spam, font bien entendu partie aujourd’hui des protections indispensables. Certaines proposant même des fonctionnalités avancées comme l’analyse du contenu et des liens externes. Cependant, elle ne sont pas suffisantes car certains e-mails ciblés, de type Spear Phishing, peuvent passer entre les mailles du filet.

En cas de fuite d’identifiants, il est alors nécessaire de renforcer en parallèle l’authentification, en rendant obligatoire l’authentification multi-facteurs sur les systèmes sensibles.

Toutefois, le meilleur rempart demeure la formation et la sensibilisation des employés. Il est crucial de les familiariser avec les tactiques du “Callback Phishing”, de les préparer à réagir de manière adéquate face à un e-mail suspect, et de les entrainer pour reconnaître les indices clés de cette menace.

Notre plateforme de sensibilisation et de formation BlueSecure permettra à vos collaborateurs d’acquérir toutes les compétences essentielles pour détecter et réagir efficacement face à ces e-mails.

Grâce notre programme de sensibilisation et de formation, votre organisation sera prête à faire face à toute menace potentielle liée au phishing quel que soit le canal utilisé (e-mail, SMS, QR code, clés USB, appels téléphoniques…).

Contactez-nous dès maintenant pour en savoir plus !